Active directory no tiene una forma simple de copiar la membresía de grupos de un usuario a otro desde las herramientas administrativas. Si nos piden que un usuario tenga los mismos permisos que otro, podemos recurrir a PowerShell para realizar esta tarea.

El procedimiento es el siguiente:

- Guardamos los grupos en una variable... $grupos=(Get-ADUser "Pires" -Properties Name,MemberOf).memberof

- Enumeramos los grupos para comprobar el comando anterior... $grupos

- Comprobamos los grupos actuales del usuario que recibirá las nuevas asignaciones... Get-ADUser KaraT -Properties * | fl Name, MemberOf

- Agregamos las nuevas membresías pasando por todos los grupos guardados en la variable... foreach ($group in $grupos) {Add-ADGroupMember $group -Members "KaraT"}

- Comprobamos los nuevos grupos... Get-ADUser KaraT -Properties * | fl Name, MemberOf

El único grupo que no se copia de esta manera es el grupo default del usuario, que generalmente es "Domain Users".

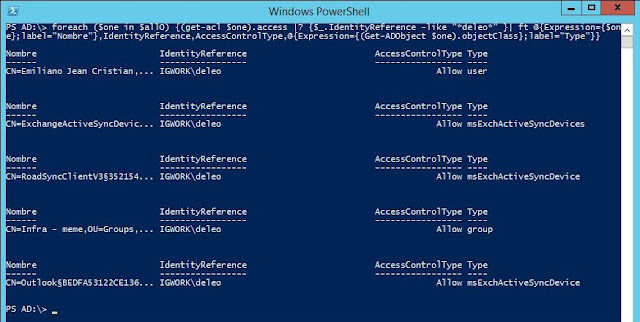

Como ejemplo, copiamos la membresía del usuario "Pires" al usuario "KaraT" (Figura 1).

Figura 1